Hallo Freunde der Sonne,

dieser Beitrag ist nur eine Auslagerung ätzender Screenshots bei der Installation einer PKI über den Server-Manager.

Weiter zum Hauptbeitrag geht es hier…

Installation Zertifizierungsstelle Windows Server 2016

Plattform

Windows Server 2016 Datacenter mit GUI

Abbildungen mit Erklärungstexten

- Abbildung 12: Unternehmenszertifizierungsstelle

- Abbildung 13: Stammzertifizierungsstelle

- Abbildung 14: Privater Schlüssel

Anleitung

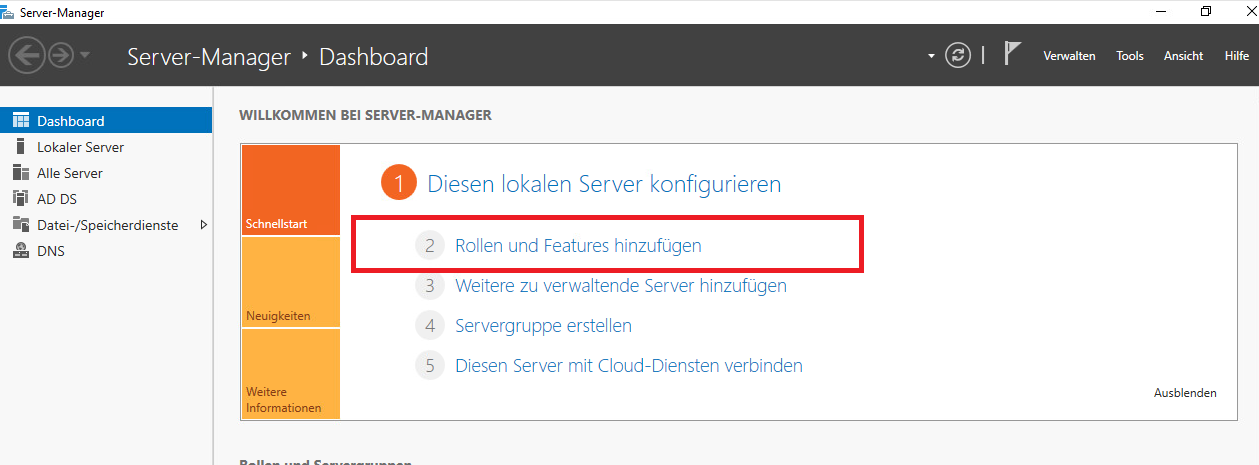

Abbildung 1: Server-Manager – Rolle hinzufügen

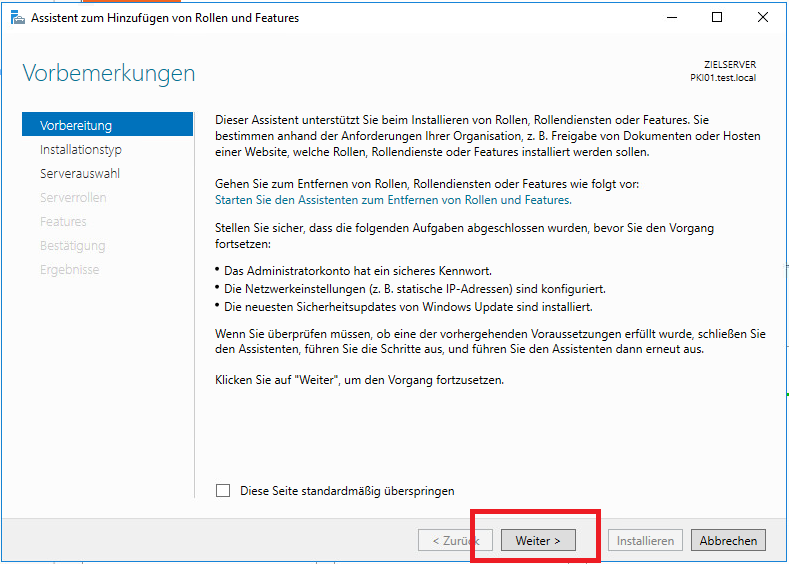

Abbildung 2: Assistent – Weiter

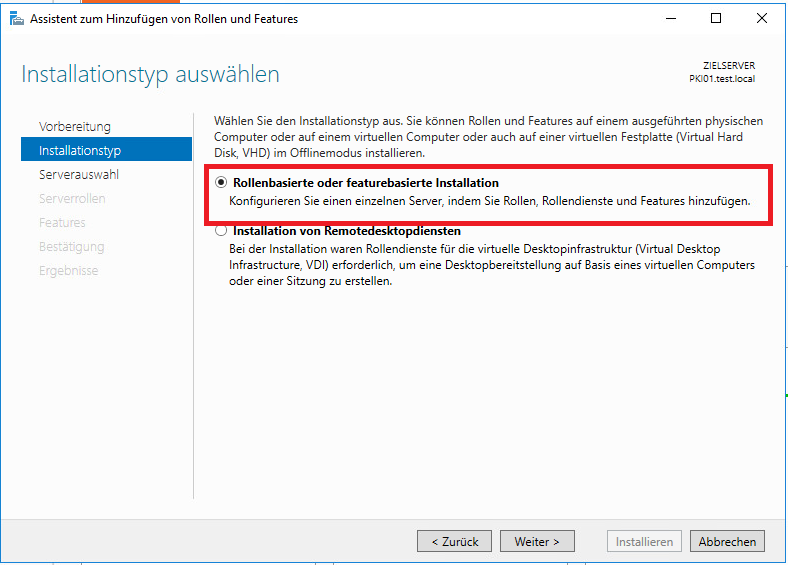

Abbildung 3: Rollenbasiertes Feature

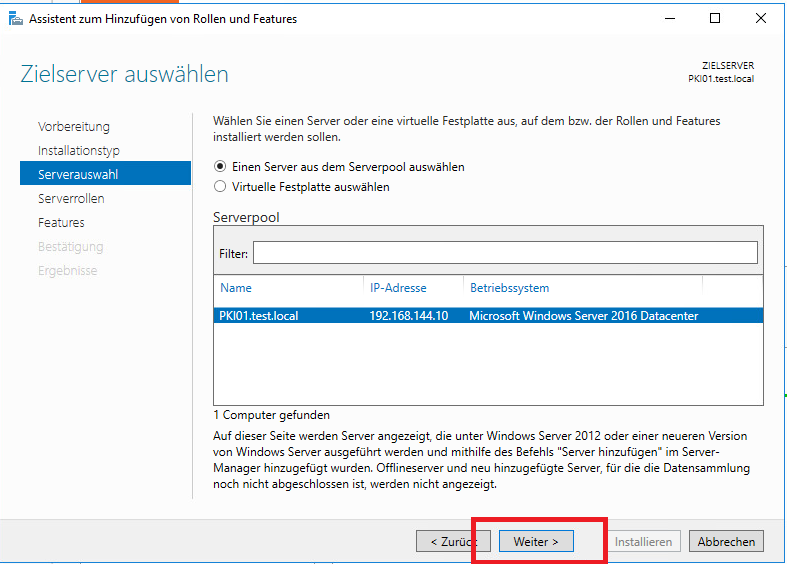

Abbildung 4: Lokalen Server verwenden

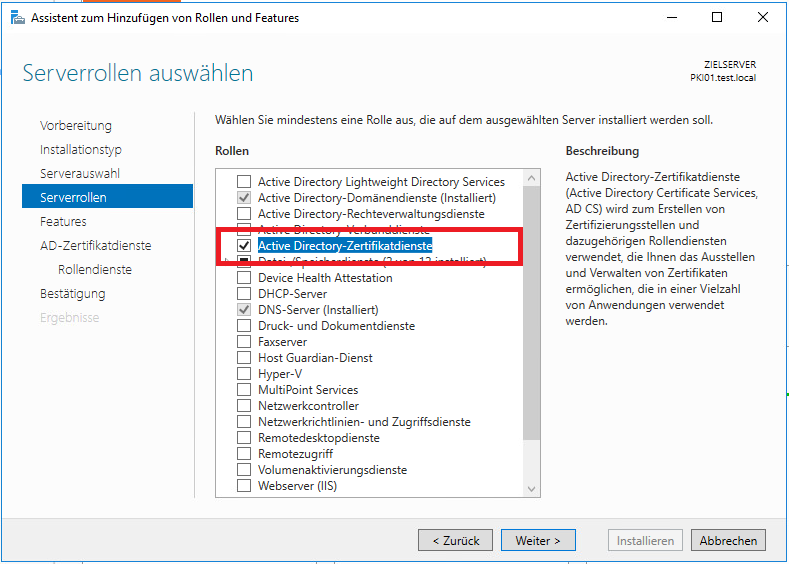

Abbildung 5: Active-Directory Zertifikatsdienste

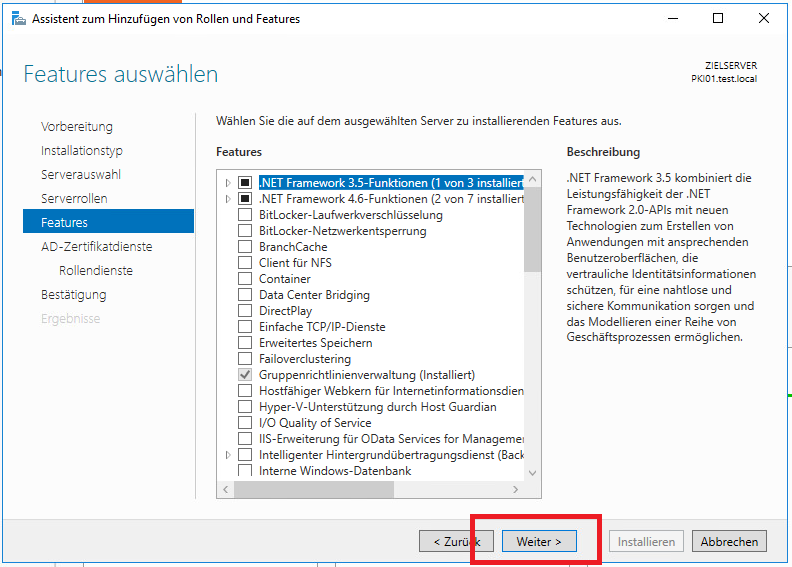

Abbildung 6: Features – Weiter

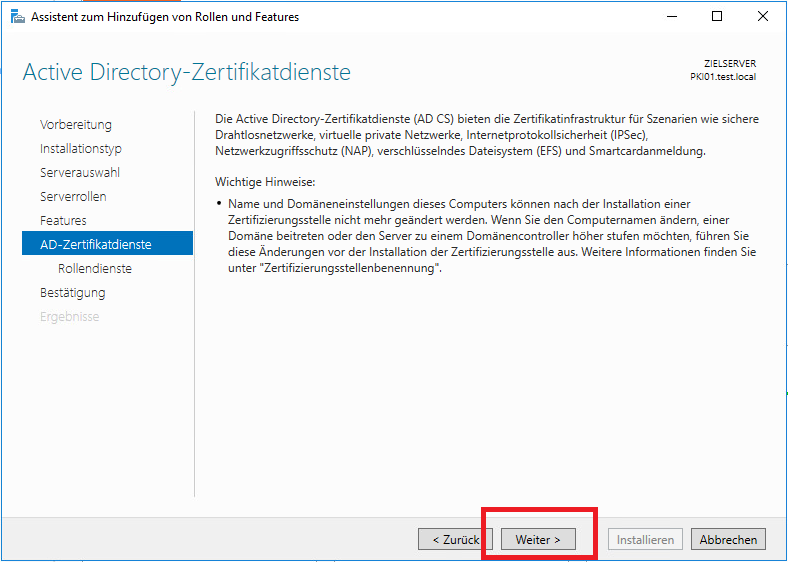

Abbildung 7: Zertifikatsdienste – Weiter

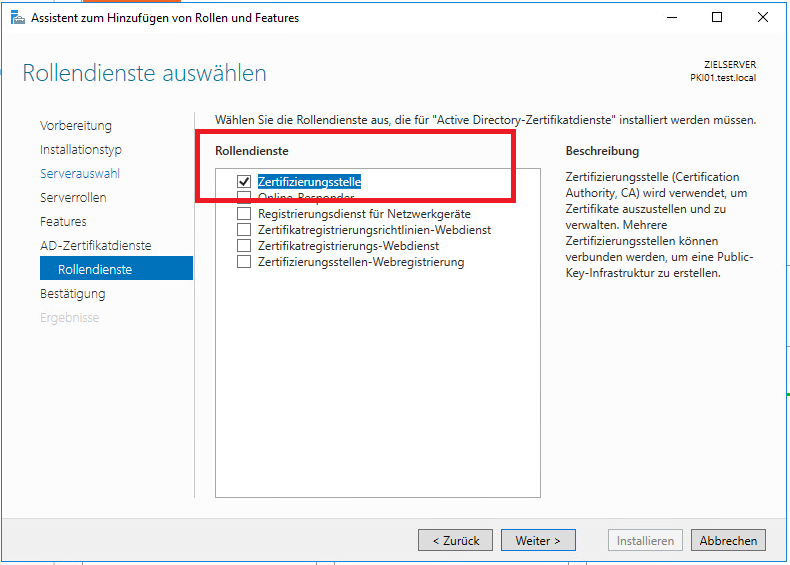

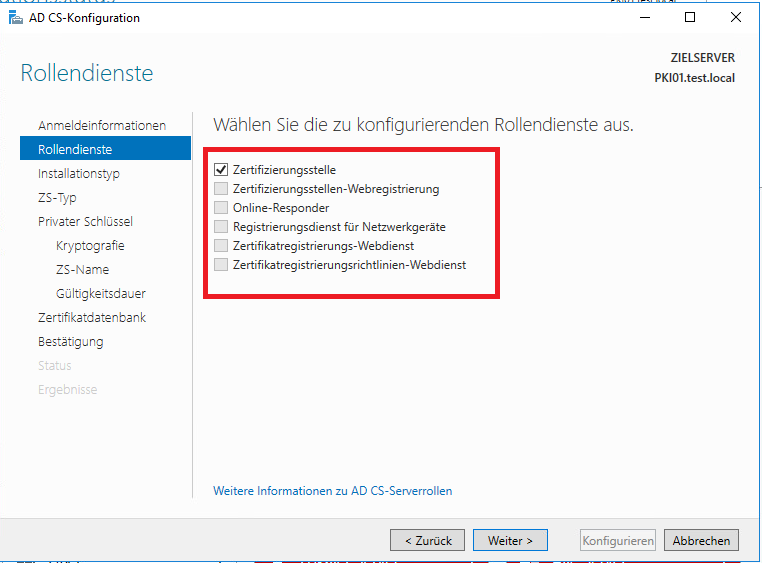

Abbildung 8: Zertifizierungsstelle für PKI auswählen

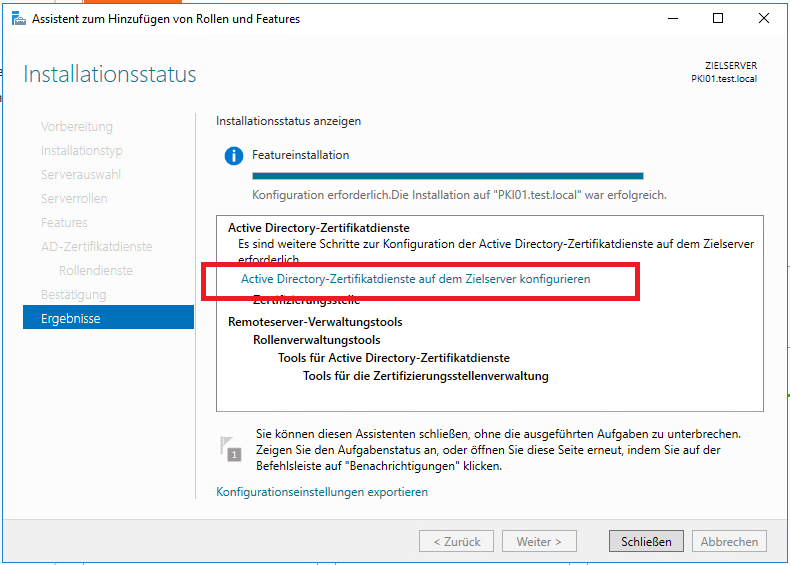

Abbildung 9: Zertifizierungsstelle konfigurieren

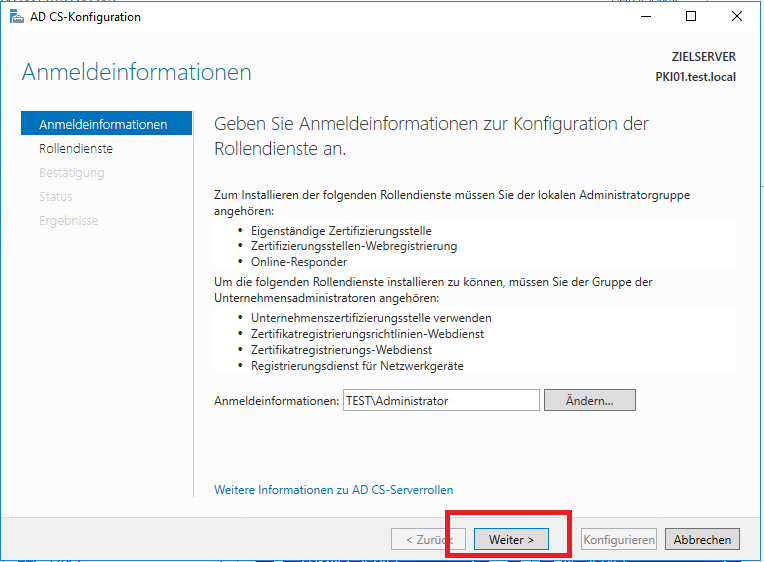

Abbildung 10: Als Administrator konfigurieren

Abbildung 11: Feature Zertifizierungsstelle

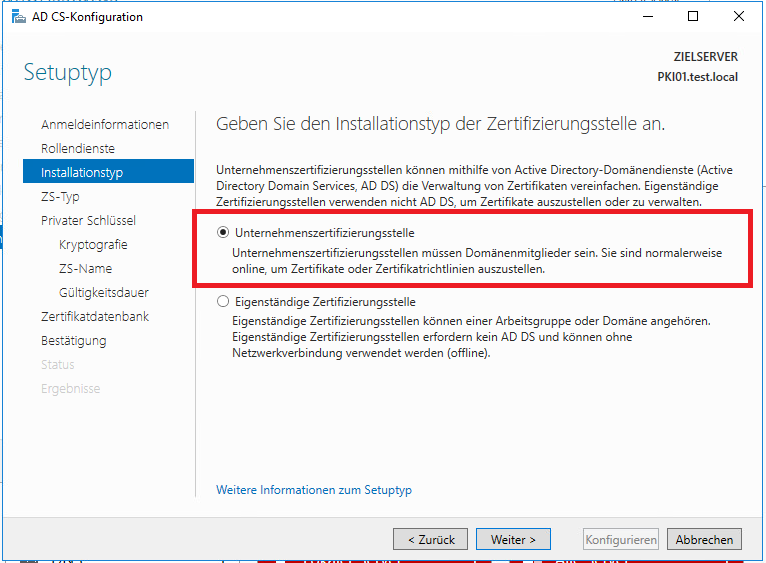

Abbildung 12: Unternehmenszertifizierungsstelle

Wenn der Server ein Domänen-Mitglied ist, macht es sinn die Zertifizierungsstelle auch gleich im Active-Directory zu verankern/registrieren.

Sinn dahinter ist, dass Domänen-Geräte dieser CA automatisch vertrauen und das Zertifikat nicht extra ausgerollt werden muss.

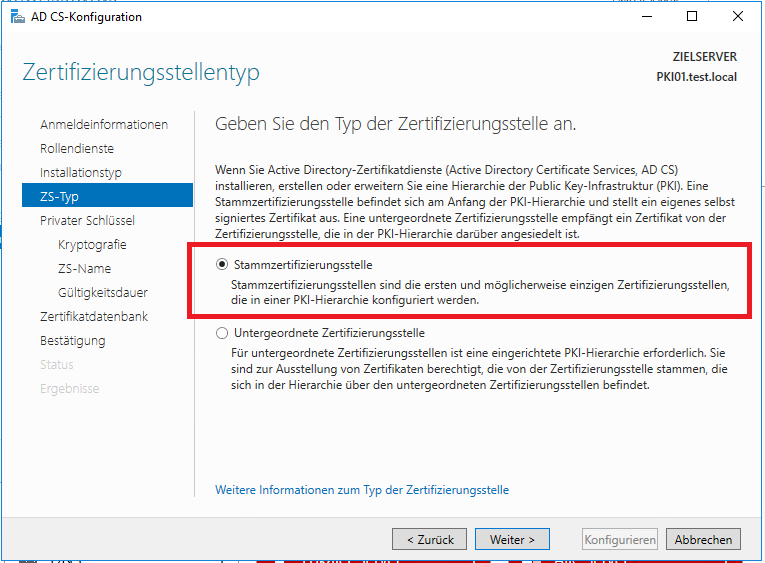

Abbildung 13: Stammzertifizierungsstelle

Die Unterscheidung zwischen Stamm- oder Untergeordnete Zertifizierungsstelle entscheidet, ob das CA-Zertifikat selbst ausgestellt (Stamm) oder

durch eine andere CA beglaubigt (untergeordnet) wird.

Sinn dahinter ist, Aufgaben und Sicherheitsbereiche verteilen zu können,

alle Untergeordneten Zertifizierungsstellen aber durch eine Stamm-Zertifizierungsstelle verwalten/beglaubigen zu können.

Es reicht dann also der Stamm-CA zu vertrauen um allen anderen darunter auch zu vertrauen. (Rollout-Relevant)

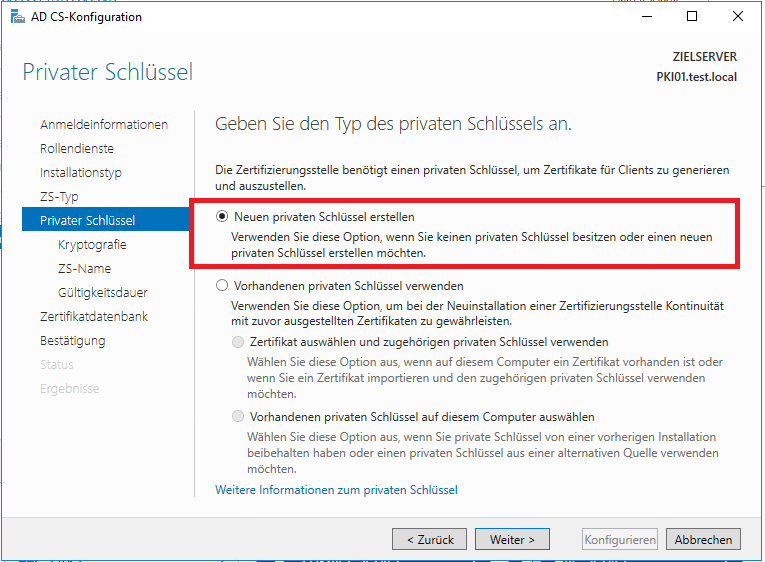

Abbildung 14: Privater Schlüssel

Hier ist die Option realisiert, eine Zertifizierungsstelle wiederherstellen zu können – falls eine Neuinstallation von Nöten ist.

Die Nöte könnten eine Plattform-Aktualisierung aber auch ein Ableben des alten Servers sein.

Ggf. kann man hier auch bereits generierte Zertifikate für untergeordnete Zertifizierungsstellen importieren – falls keine Stamm-CA ausgewählt wurde.

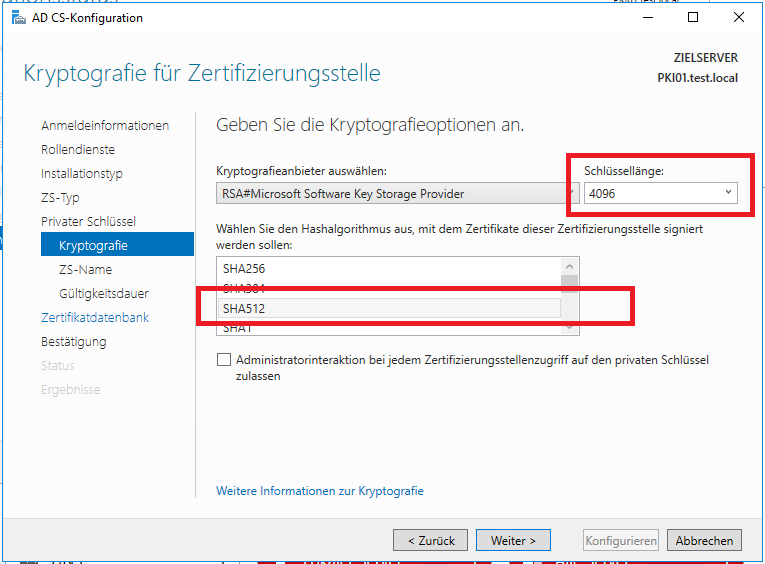

Abbildung 15: Privater Schlüssel erstellen

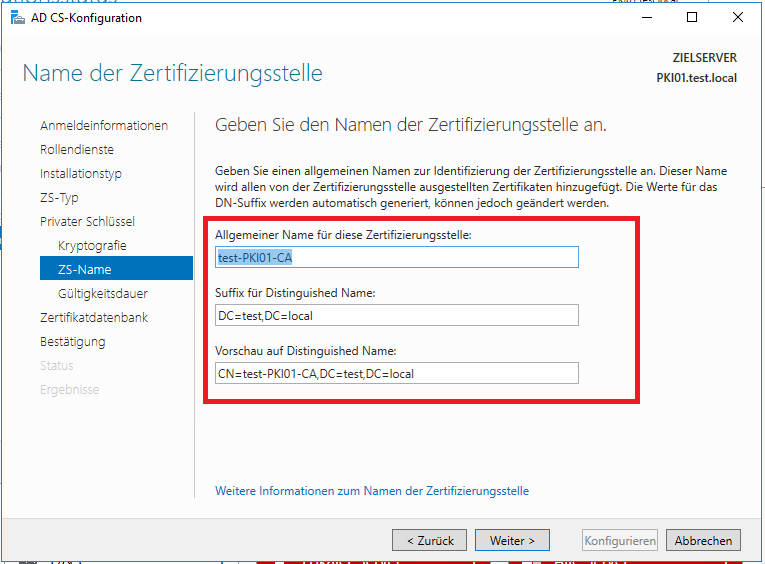

Abbildung 16: Name & Pfade des CA-Zertifikats

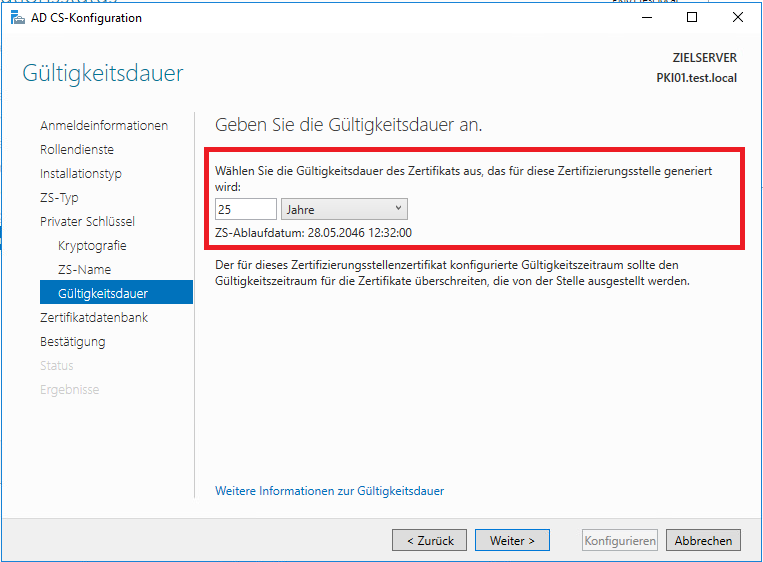

Abbildung 17: Dauer der Gültigkeit für das CA-Zertifikats

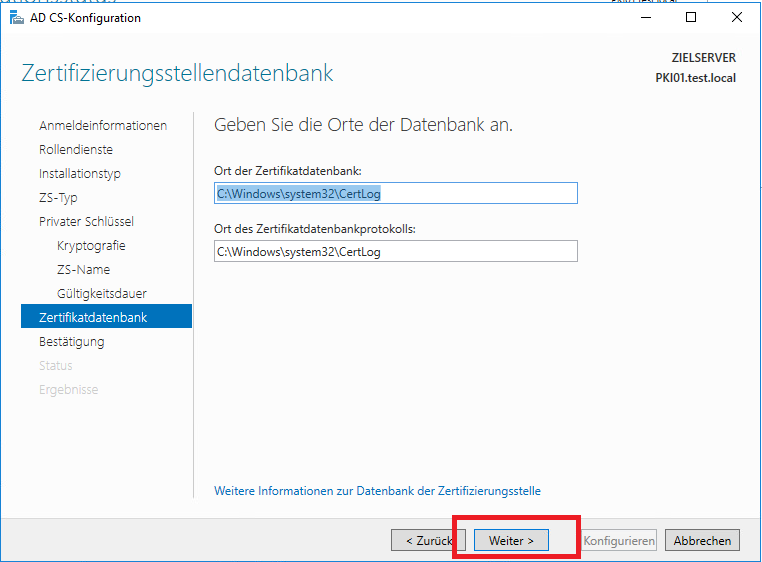

Abbildung 18: Pfade der Datenbank

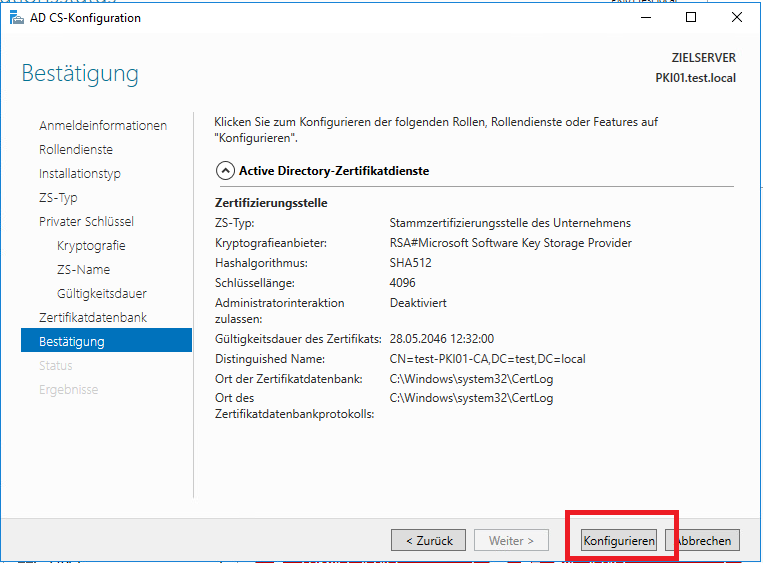

Abbildung 19: Zusammenfassung der Installation

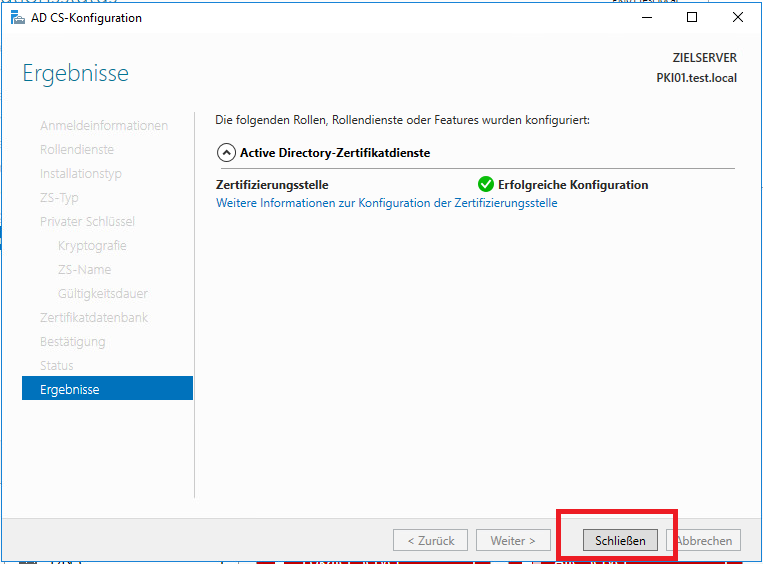

Abbildung 20: Abschluss der Installation

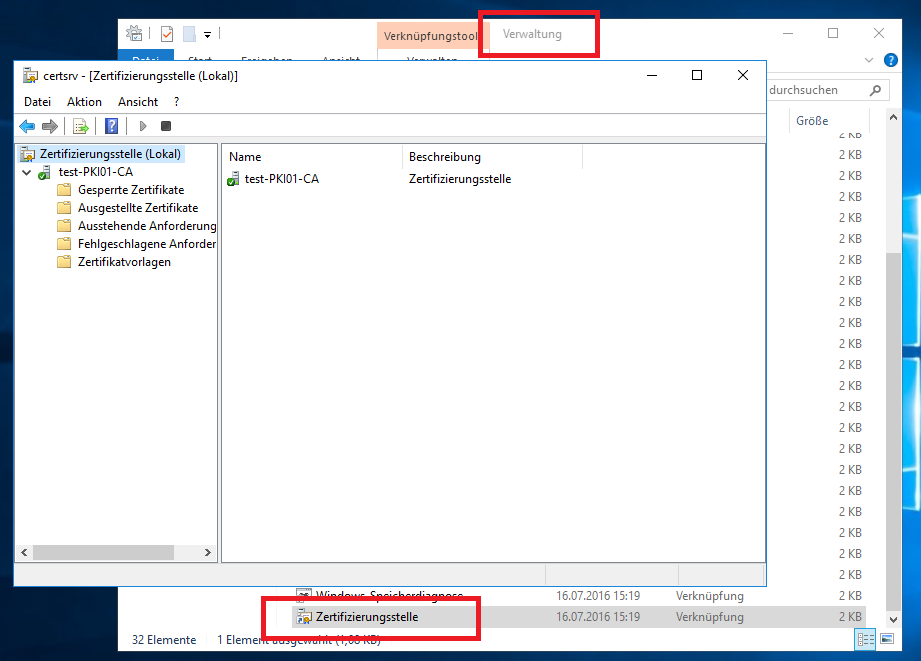

Abbildung 21: MMC der Zertifizierungsstelle öffnen

Das war es auch schon, zurück zum Hauptartikel geht es hier…