Hallo Freunde der Sonne,

in folgenden Fällen ist es nötig sich eine eigene PKI aufzubauen, zum Beispiel wenn:

- für Systeme eine TopLevelDomain verwendet wird, die online nicht verfügbar ist (.local, …)

- für Systeme deren Verwaltung zu 100% über die eigene Organisation erfolgen muss

- externe Zugriffe auf das Internet bzw. Online-Zertifizierungsstellen erfolgen können

Warum installieren wir einen Online-Responder?

Da einige Software, nicht mehr nur CRLs abruft, sondern sich auf einen solchen Dienst verlässt.

Unter anderem der Microsoft Remote Desktop Client (mstsc) machte mir bei externen Geräten solche Probleme.

Bereitstellung interne PKI inkl. Online-Responder

Ziel der Bereitstellung

Die Bereitstellung einer Zertifizierungsstelle die für interne wie externe Clients per HTTP abfragbar ist,

um eine Fehlermeldungsfreie Verbindung auf eine Terminalserver-Farm zu ermöglichen.

Die Anleitung berücksichtigt dabei nicht, ob Online-Responder und eine Kopie der Sperrlisten in einer DMZ gehostet werden.

(indirekter Vorschlag, wenn die CA auch außerhalb des Firmen-Netzwerks erreichbar gemacht werden soll)

Die Verfügbarkeit von Informationen über LDAP ist nur optional, da externe Geräte kein dortiges Mitglied sind.

Vorbereitungen

- Installation PKI auf eigenem Server (Weiterleitung zu eigenem Artikel mit Screenshots)

- Installation der einfachen Webregistrierung und Freigabe der Zertifikate per HTTP

- Installation & Einrichtung Online-Responder (OCSP)

Weiterführendes

- Zertifikatsvorlage anpassen/freigeben

- Benutzerdefinierte Zertifikatsanfrage

- Abschließen der benutzerdefinierten Zertifikatsanfrage

Vorbereitung

Bitte folgende MMC starten, da hier der Gesundheitszustand/Status der Publizierung angezeigt wird.

pkiview.msc

Hier kann per Kontext auch die certsrv.msc aufgerufen werden um die CA weitergehend zu konfigurieren.

Bevor weiter fortgefahren wird, bitte schauen dass alles „OK“ ist.

Konfiguration der Bereitstellung & Publizierung

Die Art der Installation für die Anleitung ist die „Unternehmenszertifizierungsstelle“,

d.h. wird haben ein paar mehr Standard-Einstellungen.

Bevor wir Anfangen einmal die Systemstandards als Backup.

Standard-Verteilungspunkte

C:\Windows\system32\CertSrv\CertEnroll\<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl ldap:///CN=<CATruncatedName><CRLNameSuffix>,CN=<ServerShortName>,CN=CDP,=CN=Public Key Services,CN=Services,<ConfigurationContainer><CDPObjectClass> http://<ServerDNSName>/CertEnroll/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl file://<ServerDNSName>/CertEnroll/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl

Standard-Publizierungsinformationen innerhalb der Zertifikate

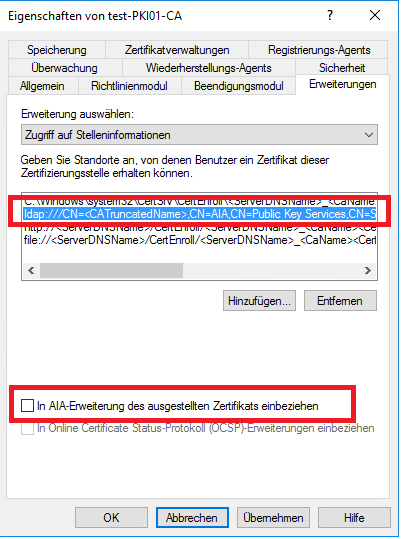

C:\Windows\system32\CertSrv\CertEnroll\<ServerDNSName>_<CaName><CertificateName>.crt ldap:///CN=<CATruncatedName>,CN=AIA,CN=Public Key Services,CN=Services,<ConfigurationContainer><CAObjectClass> http://<ServerDNSName>/CertEnroll/<ServerDNSName>_<CaName><CertificateName>.crt file://<ServerDNSName>/CertEnroll/<ServerDNSName>_<CaName><CertificateName>.crt

Für die Bereitstellung nur über HTTP mit wir nun mit der Axt Hand anlegen, danach könnte es wie folgt aussehen:

Neue-Verteilungspunkte (minimal)

Der Systempfad für die interne Ablage muss selbstverständlich vorhanden sein, um Delta-/Sperrlisten dort als Dateien abzulegen.

Eintrag 2 ist für das Publizieren der CRL in den neu ausgestellten Zertifikaten verantwortlich (CDP/IDP-Erweiterungen).

HINWEIS: Weitere Einträge wie LDAP sind ok, dürfen aber nicht als Ziele in den Zertifikaten definiert werden.

Was dann aber die Frage stellt, warum publizieren wenn es eh keine liest…

Warum also so eine Sparsamkeit:

Fehler bei der Prüfung – Microsoft Remote Desktop Client (mstsc),

hier werden unter anderem Warnungen angezeigt, sobald eine Prüfstelle verhaut.

C:\Windows\system32\CertSrv\CertEnroll\<ServerDNSName>_<CaName><CertificateName>.crt http://<ServerDNSName>/CertEnroll/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl

Zur Kontrolle noch einmal Abbildungen, die minimale Konfiguration funktioniert aber auch allein.

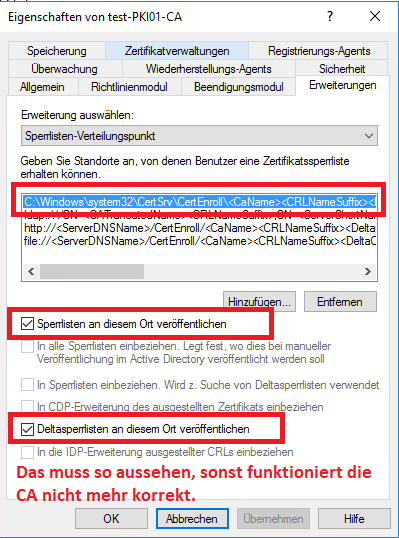

Abbildung 1: Standard-Ablage-Pfad bleibt

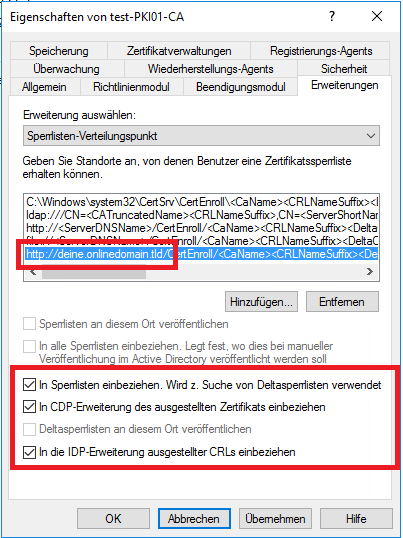

Abbildung 2: Online-Domain hinzufügen

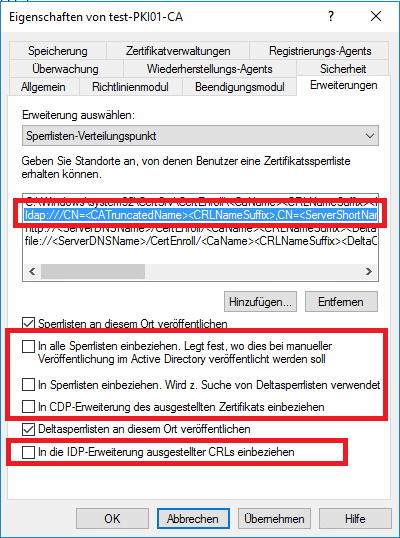

Abbildung 3: LDAP deaktivieren für Externe

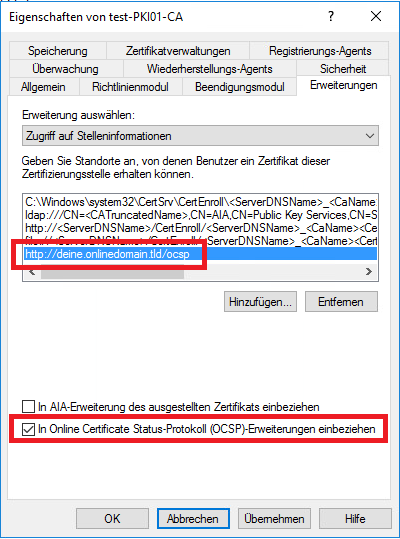

Neue-Publizierungsinformationen innerhalb der Zertifikate (minimal)

Der erste Eintrag verteilt die klassische CRL,

der zweite Eintrag ist nur für den Online-Dienst des OCSP da.

WICHTIG: Die Funktionen dürfen nicht gemischt werden – also immer getrennte Einträge!

http://deine.onlinedomain.tld/CertEnroll/<ServerDNSName>_<CaName><CertificateName>.crt http://deine.onlinedomain.tld/ocsp

Zur Kontrolle nochmal als Abbildungen.

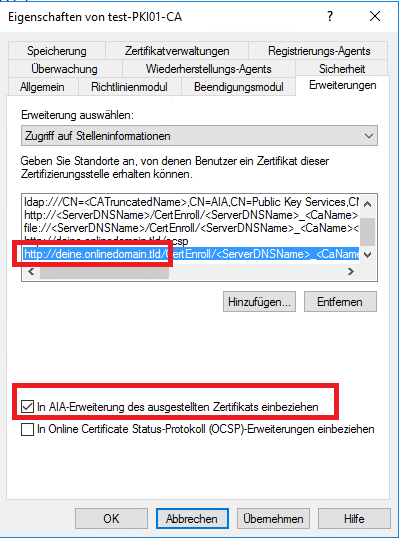

Abbildung 4: Freigabe der CRL-Dateien per HTTP

Abbildung 5: LDAP nicht mehr publizieren

Abbildung 6: OCSP bereitstellen

Ab hier die Konfiguration mit der pkiview.msc testen!

Danach kann es los gehen mit Zertifikaten ausstellen, siehe hier.