Hallo Freunde der Sonne,

in diesem Beitrag geht es um eine wichtige aber nicht ganz ungefährliche Konfiguration – das festlegen der erlaubten Verschlüsselungs-Algorithmen in der Windows-API,

welche dann vom Betriebssystem und allen installierten Produkten verwendet werden.

Windows Cipher Suites konfigurieren

Quellen

- Cipher Suites über die Windows Versionen – https://learn.microsoft.com/de-de/windows/win32/secauthn/cipher-suites-in-schannel

- Cipher Suites in Windows Server 2022 – https://learn.microsoft.com/de-de/windows/win32/secauthn/tls-cipher-suites-in-windows-server-2022

Hinweise vorher

Noch einmal eindringlich die Information, was passiert, wenn man die Cipher Suites festlegt:

- nicht jeder Verschlüsselungs-Algorithmen ist für jede Funktion möglich,

es gibt beispielsweise keine TLS 1.3 Ciphers die für RDP von Windows verwendet werden können (bisher),

deshalb auch die Empfehlung von Microsoft nur auf TLS 1.2 zu gehen (kann ich bestätigen, habe es getestet) - Windows und alle installierten Produkte die die üblichen DLLs des Betriebssystems verwenden (also eigentlich alle)

können NUR NOCH die angegebene Verschlüsselungs-Algorithmen verwenden,

ins unserem Test: Dritthersteller-Produkte sind hier der kritische Faktor (StarMoney, Sage etc.) - generell gilt: das schwächte Glied in der Kette – trotzdem sollte die Richtlinie erstmal auf einzelne Systeme zum Testen beschränkt werden

Anleitung

Die Bereitstellung erfolgt bei mir über eine Gruppenrichtlinie,

so dass die Einstellungen per MMC/GPMC schnell rückgängig gemacht werden kann beim Funktionsversagen der Server.

- Anlegen der Gruppenrichtlinie eingeschränkt auf ein System

- Testlauf

1. Anlegen der Gruppenrichtlinie eingeschränkt auf ein System

Bitte an einem Domänen-Controller oder Admin-System mit installierter Gruppenrichtlinienverwaltung anmelden.

- gpmc.msc oder die „Gruppenrichtlinienverwaltung“ starten

- Neue Richtlinie, beschränken auf nur ein System (nie mit dem Domänen-Controller zuerst testen!)

- Bearbeiten der Gruppenrichtlinie und unter folgenden Bereich wechseln:

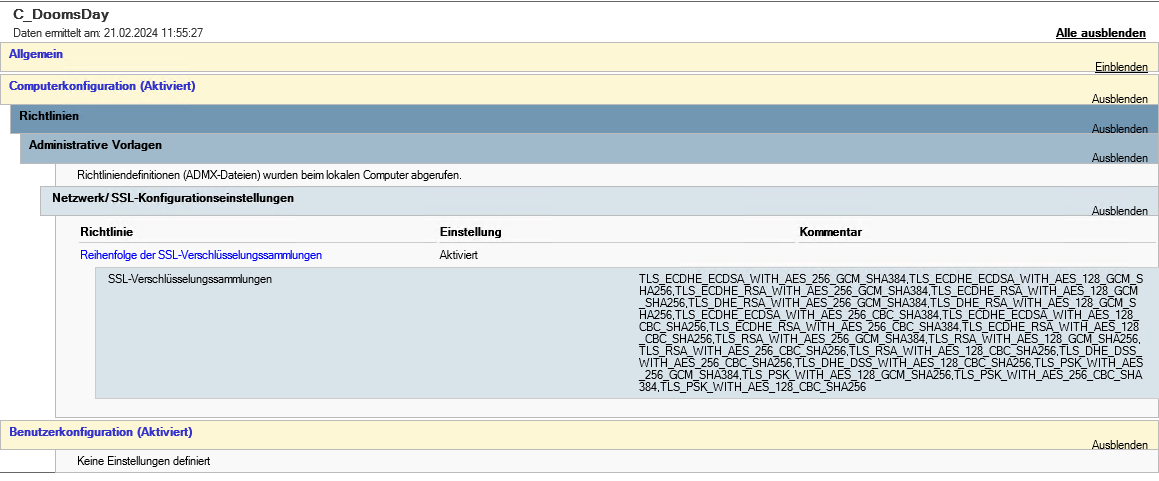

„Computerkonfiguration/Richtlinien/Administrative Vorlagen/Netzwerk/SSL-Konfigurationseinstellungen“ - hier den Eintrag „SSL-Verschlüsselungssammlungen“ bearbeiten

- eine Liste aus Algorithmen via Kommaaufzählung in einem Texteditor vorbereiten, siehe Cipher Suites in Windows Server 2022

- diese als eine Zeile einfügen und speichern

Am Ende sollte das ganze so aussehen:

Abbildung 1: Richtlinie Verschlüsselungsalgorithmen

2. Testlauf

Die Aktualisierung der Richtlinien per „gpupdate /force“ schon einmal anfordern, dennoch den Server danach gleich neu starten.

Da der Systemprozess selbst, nur noch Algorithmen der Liste verwenden darf, muss der Neustart erfolgen um sicher zu gehen, dass das System einwandfrei läuft.

- Anmeldung via RDP am Server (ging bei uns ab „nur“ TLS 1.3 nicht mehr)

- Starten einer MMC-Konsole und RPC-Verbindung auf diesen Server (Computerverwaltung etc.)

- das Ereignisprotokoll sichten

- Anwendungsprogramme von Drittanbietern starten (wie Star Money, Sage, FoxitReader, etc.)

Notfallrettung wenn nichts mehr geht:

- Gruppenrichtlinie wieder deaktivieren, Testsystem neu starten

- Wiederherstellung des Testsystems via Snapshot (falls vorher einer getätigt wurde)

- Backup-Wiederherstellung

Aus diesem Grund ist es wichtig die Richtlinie vorher zu testen,

sollte die Liste in der Richtlinie leer aber aktiv oder nur falsch geschriebene Einträge vorhanden sein,

so würde der Server nicht mehr verschlüsseln können und die Dienste den Betrieb einstellen.

Wenn alles einwandfrei läuft, kann die Einschränkung auf das Testsystem in der Gruppenrichtlinie entfernt werden.